# tcpdump -i em1 -nns 0 -A port 53

tcpdump: verbose output suppressed, use -v or -vv for full protocol decode

listening on em1, link-type EN10MB (Ethernet), capture size 65535 bytes

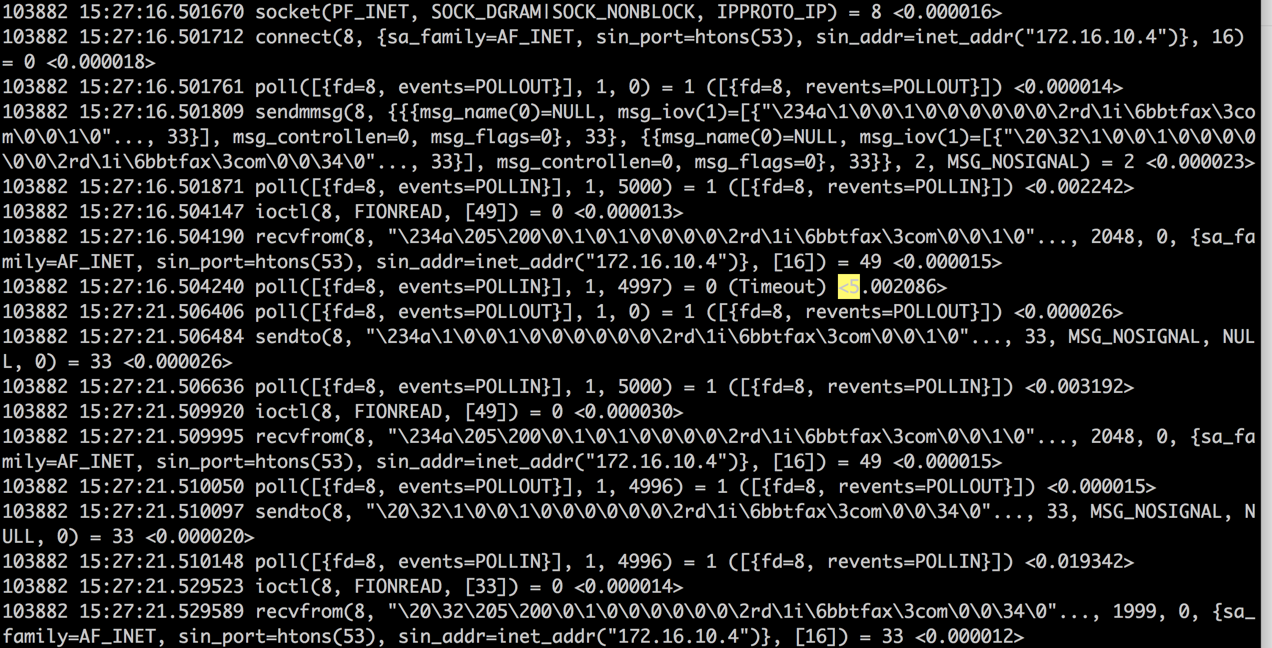

15:23:53.796964 IP 172.16.158.4.53333 > 172.16.10.4.53: 39340+ PTR? 6.158.16.172.in-addr.arpa. (43)

E..G8v@.@.........

..U.5.3.n.............6.158.16.172.in-addr.arpa.....

15:23:53.812602 IP 172.16.10.4.53 > 172.16.158.4.53333: 39340* 1/0/0 PTR rd.i.bbtfax.com. (72)

E..d..@.=.=`..

......5.U.P8..............6.158.16.172.in-addr.arpa..................rd.i.bbtfax.com.

15:23:53.812789 IP 172.16.158.4.35330 > 172.16.10.4.53: 45453+ A? rd.i.bbtfax.com. (33)

E..=8w@.@.........

....5.).d.............rd.i.bbtfax.com.....

15:23:53.815068 IP 172.16.10.4.53 > 172.16.158.4.35330: 45453* 1/0/0 A 172.16.158.6 (49)

E..M..@.=.=w..

......5...9.u.............rd.i.bbtfax.com.....................

15:24:15.885444 IP 172.16.158.4.48327 > 172.16.10.4.53: 37753+ A? rd.i.bbtfax.com. (33)

E..=8x@.@.........

....5.).d.y...........rd.i.bbtfax.com.....

15:24:15.885454 IP 172.16.158.4.48327 > 172.16.10.4.53: 20854+ AAAA? rd.i.bbtfax.com. (33)

E..=8y@.@.........

....5.).dQv...........rd.i.bbtfax.com.....

15:24:15.887635 IP 172.16.10.4.53 > 172.16.158.4.48327: 37753* 1/0/0 A 172.16.158.6 (49)

E..M..@.=.=w..

......5...9...y...........rd.i.bbtfax.com.....................

【这里上下两个数据包时隔5s】

从数据包上来看,dns server是有响应的;但是,仔细看才发现,client问了两个问题,而dns server只回答了一个,难怪

client会等待

问题1: 为什么dns server不回答第二个问题呢?从下面数据包来看,dns server 也不是完全就不能回答 <em>AAAA?</em> 这个问题的

问题2: 既然都超时了,为什么client还敢用相同的端口号发送后续的问题?难道这样是安全的?

15:24:20.889731 IP 172.16.158.4.48327 > 172.16.10.4.53: 37753+ A? rd.i.bbtfax.com. (33)

......@.@..

....5.).d.y...........rd.i.bbtfax.com.....

15:24:20.891864 IP 172.16.10.4.53 > 172.16.158.4.48327: 37753* 1/0/0 A 172.16.158.6 (49)

E..M..@.=.=w..

......5...9...y...........rd.i.bbtfax.com.....................

15:24:20.891924 IP 172.16.158.4.48327 > 172.16.10.4.53: 20854+ AAAA? rd.i.bbtfax.com. (33)

E..=8{@.@.........

....5.).dQv...........rd.i.bbtfax.com.....

15:24:20.909039 IP 172.16.10.4.53 > 172.16.158.4.48327: 20854* 0/0/0 (33)

E..=..@.=.=...

......5...)..Qv...........rd.i.bbtfax.com.....

15:24:20.909463 IP 172.16.158.4.48208 > 172.16.10.4.53: 10615+ A? rd.i.bbtfax.com. (33)

E..=8|@.@.........

..P.5.).d)w...........rd.i.bbtfax.com.....

15:24:20.911779 IP 172.16.10.4.53 > 172.16.158.4.48208: 10615* 1/0/0 A 172.16.158.6 (49)

E..M..@.=.=w..

......5.P.9.=)w...........rd.i.bbtfax.com.....................

15:24:20.911838 IP 172.16.158.4.48208 > 172.16.10.4.53: 45448+ AAAA? rd.i.bbtfax.com. (33)

E..=8}@.@..

......

..P.5.).d.............rd.i.bbtfax.com.....